Recientemente, se descubrió una vulnerabilidad en la popular utilidad sudo de Linux que podría permitir que las variables que contienen comandos se liberen varias veces. Esto se denomina vulnerabilidad de doble libertad y puede hacer que el sistema se bloquee o incluso que un atacante lo utilice para obtener acceso no autorizado. La vulnerabilidad, rastreada como CVE-2023-27320, reside en la funcionalidad chroot del comando Sudo, que permite a los usuarios especificar un directorio raíz alternativo al que Sudo puede cambiar antes de ejecutar el comando. La vulnerabilidad se descubrió usando la verificación doble gratuita de glibc mientras se ejecutaban algunas pruebas relacionadas con chroot. Nadie más ha informado sobre el error, lo que lleva a los investigadores a creer que no se ha encontrado en la naturaleza.

La vulnerabilidad, rastreada como CVE-2023-27320, reside en la función chroot del comando Sudo, que permite a los usuarios especificar un directorio raíz alternativo al que Sudo puede cambiar antes de ejecutar el comando. La vulnerabilidad se descubrió usando la verificación doble gratuita de glibc mientras se ejecutaban algunas pruebas relacionadas con chroot. Nadie más ha informado sobre el error, lo que lleva a los investigadores a creer que no se ha encontrado en la naturaleza.

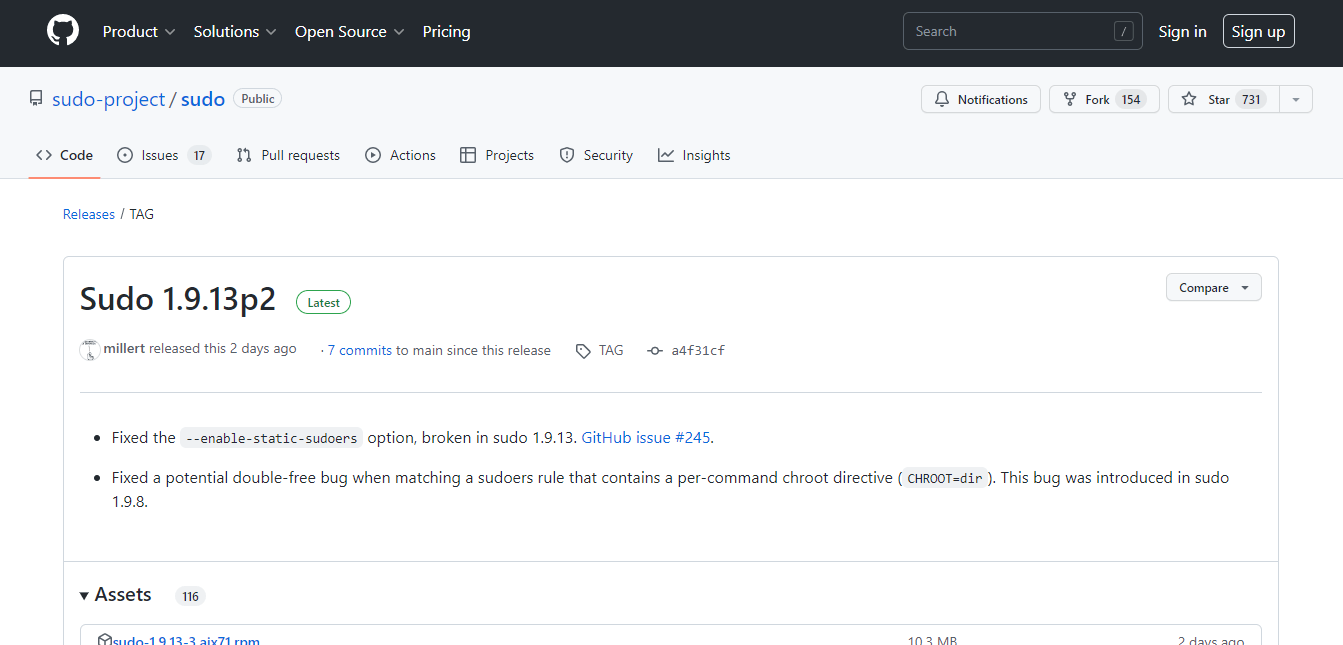

Por lo tanto, si está utilizando una versión afectada de sudo, la solución consiste en eliminar cualquier regla del archivo sudoers que contenga la opción «CHROOT». Esta vulnerabilidad se solucionó en sudo 1.9.13p2, se recomienda a los usuarios que actualicen a esta versión lo antes posible. Es muy importante mantener siempre actualizado su software, especialmente cuando se descubren y corrigen vulnerabilidades de seguridad. Actualizar a la última versión de sudo protegerá su sistema de esta y otras vulnerabilidades de seguridad conocidas.

Fuente: