Hackers rusos se hacen pasar por hacktivistas. El grupo de hackers Sandworm, vinculado a la inteligencia militar rusa, ha estado realizando ataques y operaciones encubiertas utilizando múltiples identidades en línea. Según el informe de Mandiant, se ha descubierto que este actor de amenazas está relacionado con al menos tres canales de Telegram utilizados para amplificar sus actividades y promover narrativas a favor de Rusia.

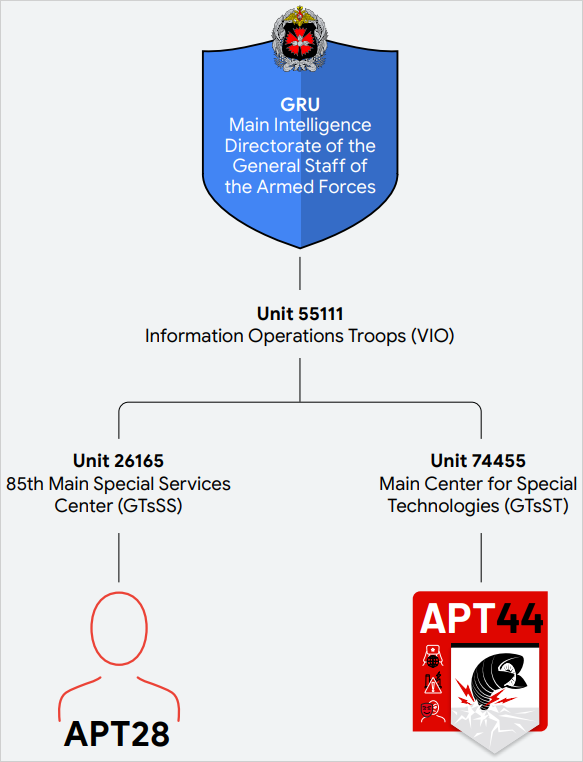

Sandworm, también conocido como BlackEnergy, Seashell Blizzard y Voodoo Bear, ha estado activo desde al menos 2009, y varios gobiernos atribuyen sus operaciones a la Unidad 74455. Esta unidad forma parte del Centro Principal de Tecnologías Especiales (GTsST) dentro de la Dirección Principal del Estado Mayor de las Fuerzas Armadas de la Federación Rusa (GU), que es más conocida como la Dirección Principal de Inteligencia (GRU).

El adversario demuestra una alta capacidad de adaptación, empleando tanto métodos comunes de acceso inicial, como el phishing y la recolección de credenciales, como también la explotación de vulnerabilidades conocidas y la infiltración de la cadena de suministro.

Según Mandiant, este grupo ha sido identificado como APT44 y se le reconoce como la principal unidad de sabotaje cibernético de Rusia.

Desde la invasión de Ucrania por parte de Rusia hace aproximadamente dos años, Sandworm ha recurrido al uso de identidades en línea para llevar a cabo filtraciones de datos y operaciones disruptivas.

Según un informe de Mandiant los hackers rusos Sandworm

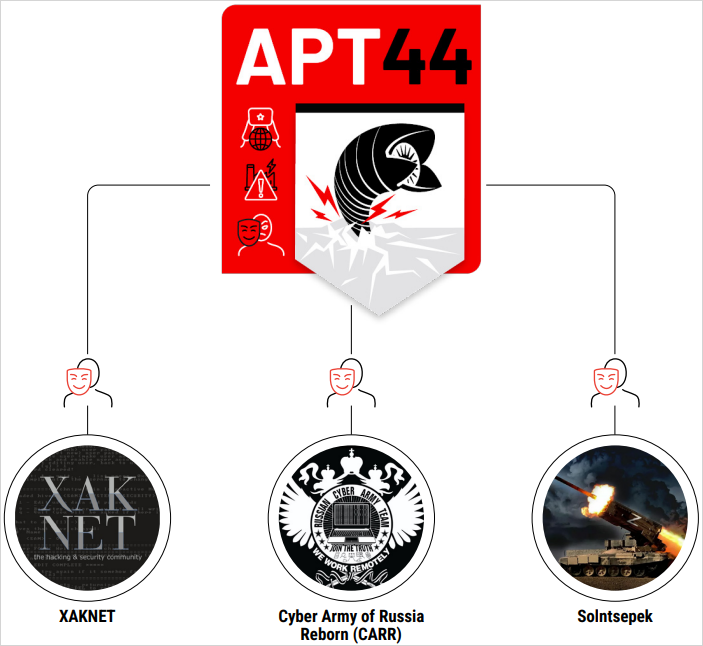

Utilizó tres canales principales de Telegram con temáticas relacionadas con el hacktivismo: XakNet Team, CyberArmyofRussia_Reborn y Solntsepek. Estos canales operaban de forma paralela e independiente, aunque no está claro cuánto control tenía el grupo de hackers rusos de amenazas sobre estas identidades. Sin embargo, el Grupo de Análisis de Amenazas de Google descubrió una relación operativa cercana en el caso de CyberArmyofRussia_Reborn.

Además, se encontró que el canal de YouTube del grupo, aparentemente hacktivista, fue creado utilizando infraestructura atribuida a Sandworm/APT44, según el Grupo de Análisis de Amenazas de Google.

Mandiant también observó que la infraestructura conocida de APT44 se utilizó para extraer datos de las víctimas, que luego fueron filtrados en el canal de Telegram CyberArmyofRussia_Reborn. Además, se detectó un acceso a Telegram en proximidad temporal cercana a las afirmaciones publicadas por la persona.

En un incidente, un error por parte de APT44 hizo que CyberArmyofRussia_Reborn afirmara en su canal un ataque que aún no había sido llevado a cabo por el grupo hackers rusos.

Aunque la mayoría de las actividades de ataque y filtración atribuidas a la GRU y que involucraban identidades de Telegram se centraron en entidades ucranianas, CyberArmyofRussia_Reborn afirmó haber llevado a cabo ataques a servicios públicos de agua en Estados Unidos y Polonia, así como a una instalación hidroeléctrica en Francia. En ambos casos, los «hacktivistas» publicaron videos y capturas de pantalla que demostraban el control de activos de tecnología operativa.

Mandiant señala que si bien no puede verificar estas intrusiones

Los funcionarios de las empresas de servicios públicos en Estados Unidos confirmaron incidentes y fallos en las organizaciones que CyberArmyofRussia_Reborn afirmó haber comprometido.

El canal Solntsepek, antes de cambiar su nombre a «grupo de hackers» en 2023 y atribuirse los ciberataques disruptivos de APT44, filtró información personal identificable de personal militar y de seguridad ucraniano.

Según el informe de Mandiant, estas operaciones posteriores de información tienen múltiples objetivos en tiempo de guerra por parte de APT44. Estos objetivos incluyen preparar el espacio de información con narrativas favorables a Rusia, generar percepciones de apoyo popular a la guerra tanto en audiencias nacionales como extranjeras, y exagerar el impacto de las capacidades cibernéticas de la GRU para hacerlas parecer más poderosas.

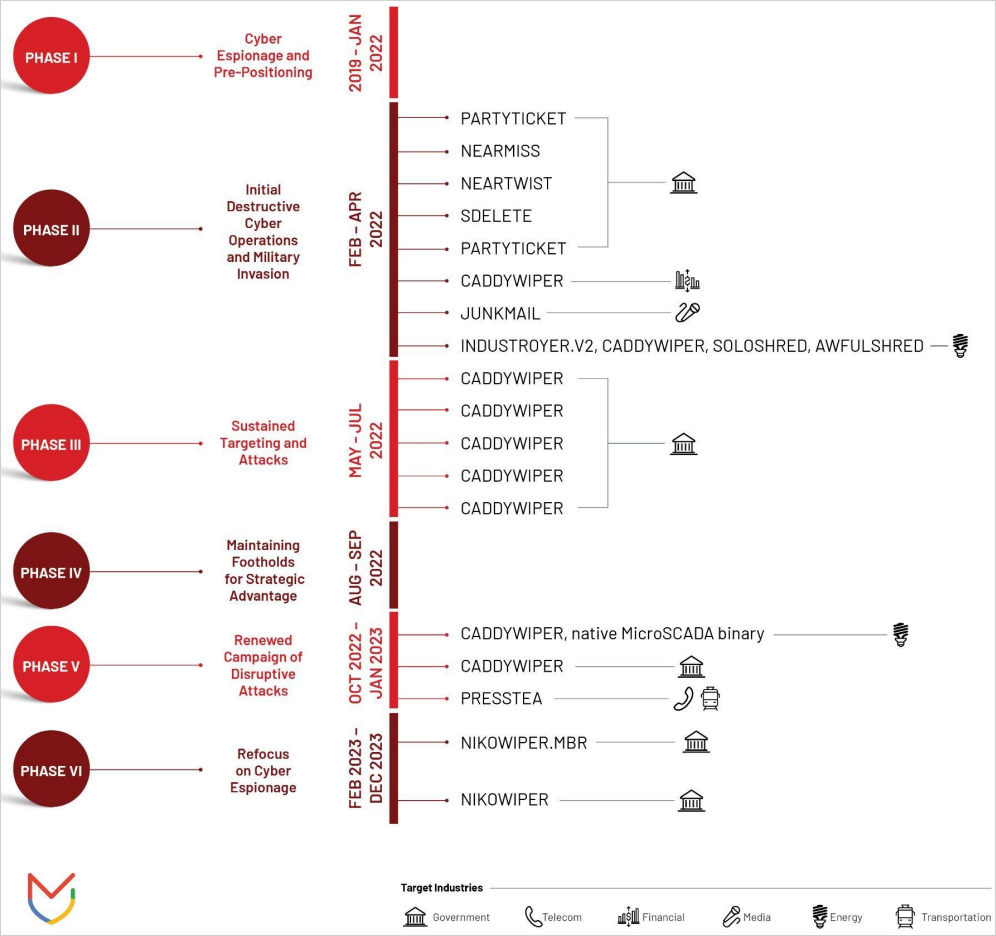

La guerra en Ucrania catapultó a Sandworm a la fama por sus ataques multifacéticos destinados a dañar la infraestructura crítica y los servicios del país. Esto incluyó redes estatales, proveedores de telecomunicaciones, medios de comunicación y la red eléctrica.

Durante ese período, los hackers rusos utilizaron una variedad de malware de borrado para eliminar datos de forma irreparable.

Parece que Sandworm ha cambiado temporalmente su enfoque de los ataques de sabotaje en Ucrania a operaciones de espionaje y de influencia para cambiar las percepciones nacionales y extranjeras sobre el poder de los hacktivistas rusos y las capacidades cibernéticas de la GRU.

La actividad de APT44 este año

El informe de Mandiant detalla el uso de un conjunto de malware, campañas de phishing y explotación de vulnerabilidades por parte de APT44 para obtener acceso inicial y mantener operaciones sostenidas dentro de las redes objetivo. A continuación, se presentan varios estudios de caso específicos:

- APT44 sigue atacando los sistemas electorales de países de la OTAN mediante operaciones cibernéticas que involucran la filtración de información sensible y el despliegue de malware con el objetivo de influir en los resultados electorales.

- El grupo ha intensificado su enfoque en la recopilación de inteligencia para respaldar las ventajas militares rusas, incluyendo la extracción de datos de dispositivos móviles capturados en los campos de batalla.

- APT44 lleva a cabo un amplio robo de credenciales dirigido a servidores de correo globales con el propósito de mantener el acceso a redes de alto valor para futuras actividades maliciosas.

- El grupo se dirige a periodistas y organizaciones como Bellingcat, que investigan las actividades del gobierno ruso, utilizando mensajes de phishing.

- Desde principios de año, APT44 ha llevado a cabo operaciones cibernéticas para expresar descontento político o tomar represalias por agravios, desplegando malware disruptivo contra infraestructura crítica en países de la OTAN.

- Las actividades de APT44 continúan concentradas en Ucrania, con operaciones en curso para interrumpir y recopilar inteligencia, respaldando los objetivos militares y políticos rusos en la región.

Mandiant advierte que, según los patrones de actividad de APT44, existe una alta probabilidad de que el grupo intente interferir en próximas elecciones nacionales y otros eventos políticos importantes en varios países, incluyendo Estados Unidos.

Sin embargo, los investigadores creen que Ucrania seguirá siendo el principal enfoque de los actores de amenazas mientras continúe la guerra. Al mismo tiempo, Sandworm es lo suficientemente versátil como para llevar a cabo operaciones para objetivos estratégicos a nivel global.

Fuente: